Herramientas de Breach & Attack Simulation

Detalles

¿A quién va dirigido?

A cualquier organización, pública o privada, incluidas las pequeñas y medianas empresas (PYMES), que deseen ser más resilientes y estar más protegidas frente a las ciberamenazas con el objetivo de asegurar la continuidad de su negocio.

¿Qué son estas herramientas?

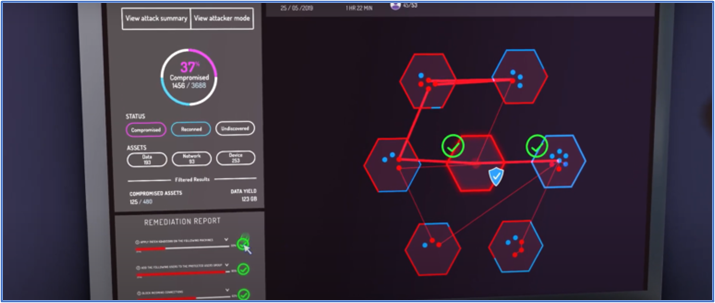

Las herramientas de Breach and Attack Simulation (BAS) son una serie de plataformas tecnológicas que permiten a las empresas simular de forma continua y consistente el ciclo completo de ataque sin afectar a los sistemas de producción. Se pueden simular ataques internos, externos, movimientos laterales, ataques con vulnerabilidades recientes, entre muchos otros.

Mediante el uso de estas herramientas es posible encontrar fallos de seguridad en un entorno sin tener que recurrir a los ataques reales, ya que imita estos sin producir ningún daño, proporcionando información que determina si la protección es adecuada y si las configuraciones se implementaron adecuadamente.

Al ejecutarse una de estas herramientas lo que se estará haciendo es simular diferentes posibles ataques que podrían utilizarse en un ataque real. Las simulaciones pueden ir desde archivos que no se distinguen del malware (pero que no son peligrosos para el sistema) y así poder ver cómo responde la herramienta antimalware, hasta intentar enviar tráfico a través del firewall, o incluso probar a enviar un mail malicioso a través del filtro de correo electrónico.

Objetivo

El objetivo de utilizar una herramienta Breach & Attack Simulation es simular, de forma automatizada, ataques que podría realizar un atacante en un entorno real. De esta forma se puede validar si son efectivos los controles de seguridad desplegados, y en caso de recibir un ataque, qué impacto tendría y si las tecnologías de defensa utilizadas serían capaces de detectar dicho ataque.

Beneficios

El uso de este tipo de herramientas proporciona los siguientes beneficios:

- Evaluar el nivel de seguridad de la entidad de forma puntual o continua.

- Evaluar el nivel de seguridad de los controles de seguridad desplegados en una infraestructura (tanto preventivos como de detección).

- Validar la capacidad de detección de ataques o de actividades sospechosas de los sistemas de control de seguridad desplegados.

- Ayudar a mejorar la definición de los casos de uso de los SIEM y configuraciones de otras tecnologías y dispositivos.

- Facilita la priorización de los esfuerzos de securización en el entorno de la entidad.

Matriz ATT&CK de MITRE y su uso en herramientas BAS:

ATT&CK es un framework que se utiliza para identificar tácticas, técnicas y procedimientos comunes que los atacantes utilizan contra plataformas tecnológicas. Las herramientas BAS modernas suelen utilizar este framework para hacer entendible y comparable las acciones realizadas.

La matriz categoriza las acciones de los atacantes en las siguientes tácticas:

- Reconocimiento

- Desarrollo de recursos

- Acceso inicial

- Ejecución

- Persistencia

- Escalada de privilegios

- Evasión

- Obtención de credenciales

- Descubrimiento

- Movimiento lateral

- Recopilación

- Comando y control

- Exfiltración

- Impacto

Fases

Fase 1. Implantación y despliegue

En la primera fase se instala y despliega la herramienta, integrándola con los dispositivos que sea necesario.

Fase 2. Definición de casos de uso.

Se establecen las pruebas que se van a realizar sobra la infraestructura de la entidad, partiendo de los conocimientos de los auditores expertos y cubriendo las necesidades planteadas por la entidad (puntos débiles o de interés que se deseen testear). Se establece también en esta fase la periodicidad de las pruebas.

Fase 3. Gestión continua de la consola

En esta fase se realiza una gestión de la herramienta de forma continuada, manteniéndola actualizada, incluyendo feeds de inteligencia de nuevas amenazas, automatizando las tareas... También se incluyen tareas como la creación de usuarios y roles o la configuración de cuadros de mandos e informes.

Fase 4. Documentación

Tras la realización de las pruebas se proporcionará uno o varios informes de resultados, analizando los resultados obtenidos por la herramienta y proponiendo la evolución del servicio y de las respuestas defensivas.

¿Dónde recibir asesoramiento o contratar la elaboración de una herramienta de Breach & Attack Simulation?

Desde el BCSC, se pone a disposición de las empresas el “Libro Blanco de la Ciberseguridad en Euskadi”, un documento que recoge la visión de conjunto de nuestro ecosistema local con diferentes perspectivas de innovación, investigación, emprendimiento, etc. y en el que se incluye el catálogo de proveedores de ciberseguridad que ofrecen este tipo de servicios con el objetivo de que las organizaciones interesadas en demandarlos tengan un punto de referencia que contribuya a facilitar la toma de decisiones.

El catálogo sirve de resumen o instantánea del mercado de la ciberseguridad en Euskadi, siendo un listado vivo, revisado y actualizado periódicamente, dada la constante evolución y el avance en la digitalización de los servicios y las oportunidades que se generan.

Referencias

El modelo MITRE ATT&CK para conocer a los ciberatacante

Herramientas BAS para la simulación de atacantes

8000aac2b810dc12.pdf (attackiq.com)

Conoce la tecnología " Breach and Attack Simulation " (BAS) (ciberseguridad.blog)